tHE FUTURE IS ******

iSSUE #1

OGN - Cover Challenge:

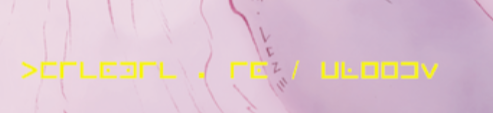

Este desafío aparece en la esquina inferior derecha de la portada. Hay un código escrito en pigpen.

Solución:

Podemos descifrar el código usando una herramienta de cifrado pigpen como https://www.boxentriq.com/code-breaking/pigpen-cipher para descubrir un enlace URL.

El enlace URL completo es tficomic.io/BLEEDS. Esto nos lleva a la página del desafío de portada del OGN (en realidad es el primer cómic) y a una bandera extra.

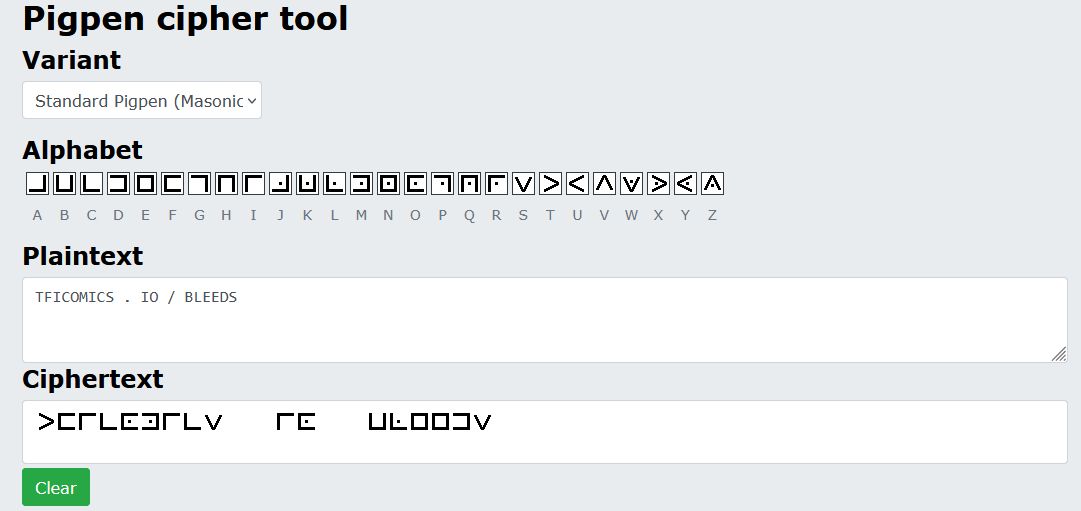

Challenge Crack the *******

Este desafío se encuentra en la primera página del ejemplar. Es un pequeño código QR en la esquina inferior izquierda.

Solución:

Si escaneamos el código QR nos llevará a la página del desafío OGN.

Este reto es bastante sencillo. Descargamos las imágenes y las fusionamos. Usé Canva.com para que cada imagen fuera 50 % transparente.

La palabra oculta es un poco difícil de ver, pero podemos ver PLASMA como la respuesta al desafío.

Challenge #1

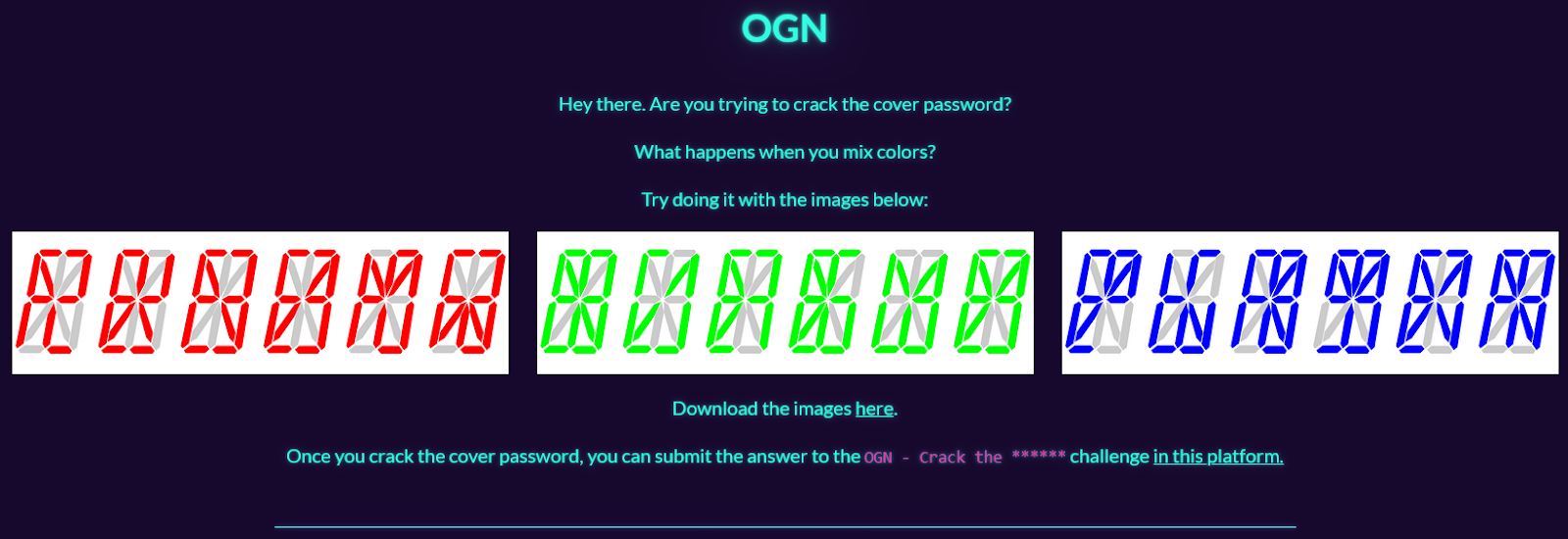

Este desafío está en la página 11. ¡Hackeemos el rifle ruso!

Solución:

Nos dirigimos a la URL tficomic.io/gun para obtener nuestra bandera adicional y ver el primer desafío.

Para acceder a los rifles inteligentes de los piratas, necesitamos conectarnos a la consola. Una vez conectados, se nos pide la contraseña de administrador.

Si revisamos la copia del programa del rifle inteligente, podemos ver que es un script de Python, podemos ver que hay una variable llamada admin_pw_encrypted.

#!/usr/bin/python

import time

def main():

flag = ''

with open('./flag.txt', 'r') as f:

flag = f.readline().strip()

print("=========== Welcome to the USHKUYNIK smart rifle system! ===========", end="", flush=True)

time.sleep(1)

admin = False

admin_pw_encrypted = '6d6e71775b7174727b7d6f6f536460506479774c677877656c4668727a717b40494f46565751545e'

while True:

print("\nWhat would you like to do?\n", flush=True)

print("1. Activate FRIEND-OR-FOE system")

print("2. Enter administrator password")

print("3. Exit")

user_in = input('> ')

if user_in == '1':

if admin:

print('\nFRIEND-OR-FOE system activated.', flush=True)

time.sleep(0.5)

print(f'\nCongratulations! Here is the flag: {flag}')

exit()

else:

print('\nERROR: Administrator privileges required.', flush=True)

time.sleep(1)

elif user_in == '2':

print('\nPlease enter the administrator password: ', end="", flush=True)

pw = input("")

admin_pw = ''.join(chr(ord(c) ^ i) for i, c in enumerate(bytes.fromhex(admin_pw_encrypted).decode("utf-8")))

if pw == admin_pw:

admin = True

print('\nAdministrator password verified. Privileges updated.', flush=True)

time.sleep(1)

else:

print('\nERROR: Incorrect administrator password', flush=True)

time.sleep(1)

elif user_in == '3':

exit()

else:

print('\nInvalid option. Please try again', flush=True)

time.sleep(1)

if __name__ == "__main__":

main()

El código ya está decodificando el string, así que vamos a limpiarlo un poco y pedirle que imprima la contraseña. Podemos usar un editor en línea como https://www.onlinegdb.com/online_python_compiler para escribirla. La contraseña es most_trusted_in_the_smart_rifle_industry.

Ahora que conocemos la contraseña de administrador, podemos usarla para activar el sistema FRIEND-OR-FOE. ¡Se muestra la bandera y ganamos más puntos!

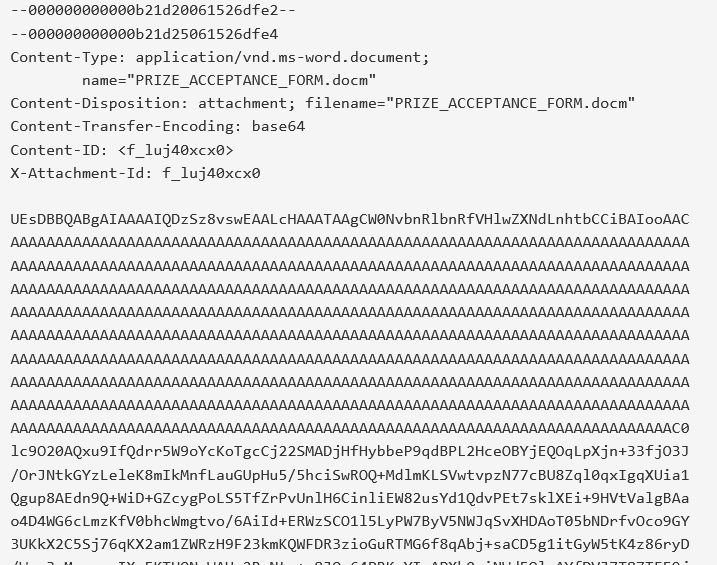

Challenge #2

Podemos encontrar este desafío en la página 26. Veamos ese correo electrónico de phishing que recibió el esposo de Kalani Hale.

Solución:

Vayamos a la URL tficomic.io/nhm para encontrar otra bandera adicional y ver el segundo desafío.

Necesitamos descargar el correo electrónico de Hawaii Mass Driver Facility y revisarlo. Podemos abrirlo en cualquier editor de texto como Notepad++ para ver los encabezados. También puede ser útil copiar el texto y pegarlo en MxToolBox para verlos mejor.

Podemos ver que hay un archivo adjunto en el correo electrónico, pero está codificado en base64. Si usamos cyberchef, podemos ver el contenido y notar que tiene el número mágico PK al principio. Según esta lista https://gist.github.com/leommoore/f9e57ba2aa4bf197ebc5, podemos ver que es un archivo pkzip. Guardemos el archivo con la extensión .zip.

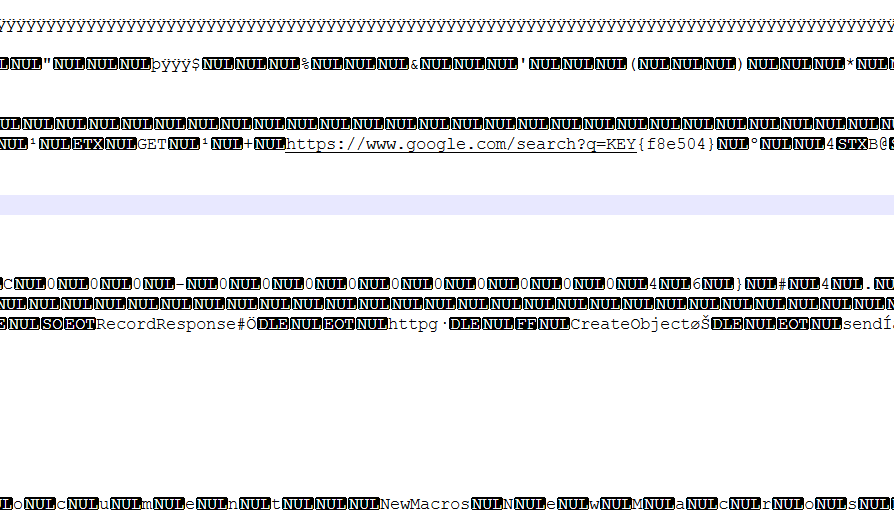

Dentro del archivo, podemos ver varias carpetas. Dentro de la carpeta llamada "word" se encuentra vbaProject.bin. Con nuestro editor de texto, podemos buscar dentro de la carpeta y encontrar la bandera que empieza con KEY.

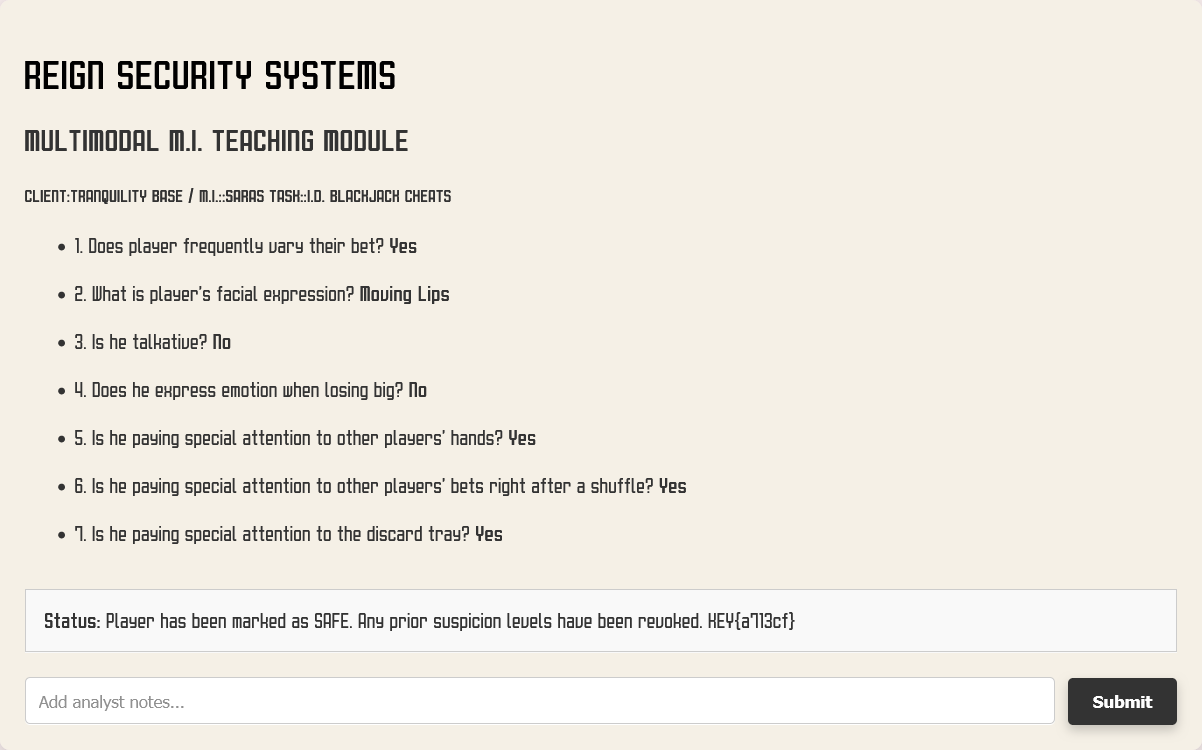

Challenge #3

Este desafío se encuentra en la página 47. Vamos a tener que engañar a la IA de seguridad para que Martina esté segura.

Solución:

La solución a este desafío es bastante sencilla. Primero, debemos ir a la URL de la página 47, tficomic.io/reign, para encontrar otra bandera extra y el enlace al chatbot de IA.

Dentro del modelo, debemos engañar a la IA para que le dé a Martina un estado seguro. Para ello, podemos simplemente indicarle que todas las respuestas sean opuestas. Una vez hecho esto, nos dará la bandera.

Challenge #4

Este reto está en la página 50. Eli y Sally intentan borrar cualquier registro de ellos en la estación lunar. Necesitamos encontrar la bandera en el archivo pcap.

Solución:

Nos dirigimos a tficomic.io/worm para encontrar la bandera adicional y el desafío #4.

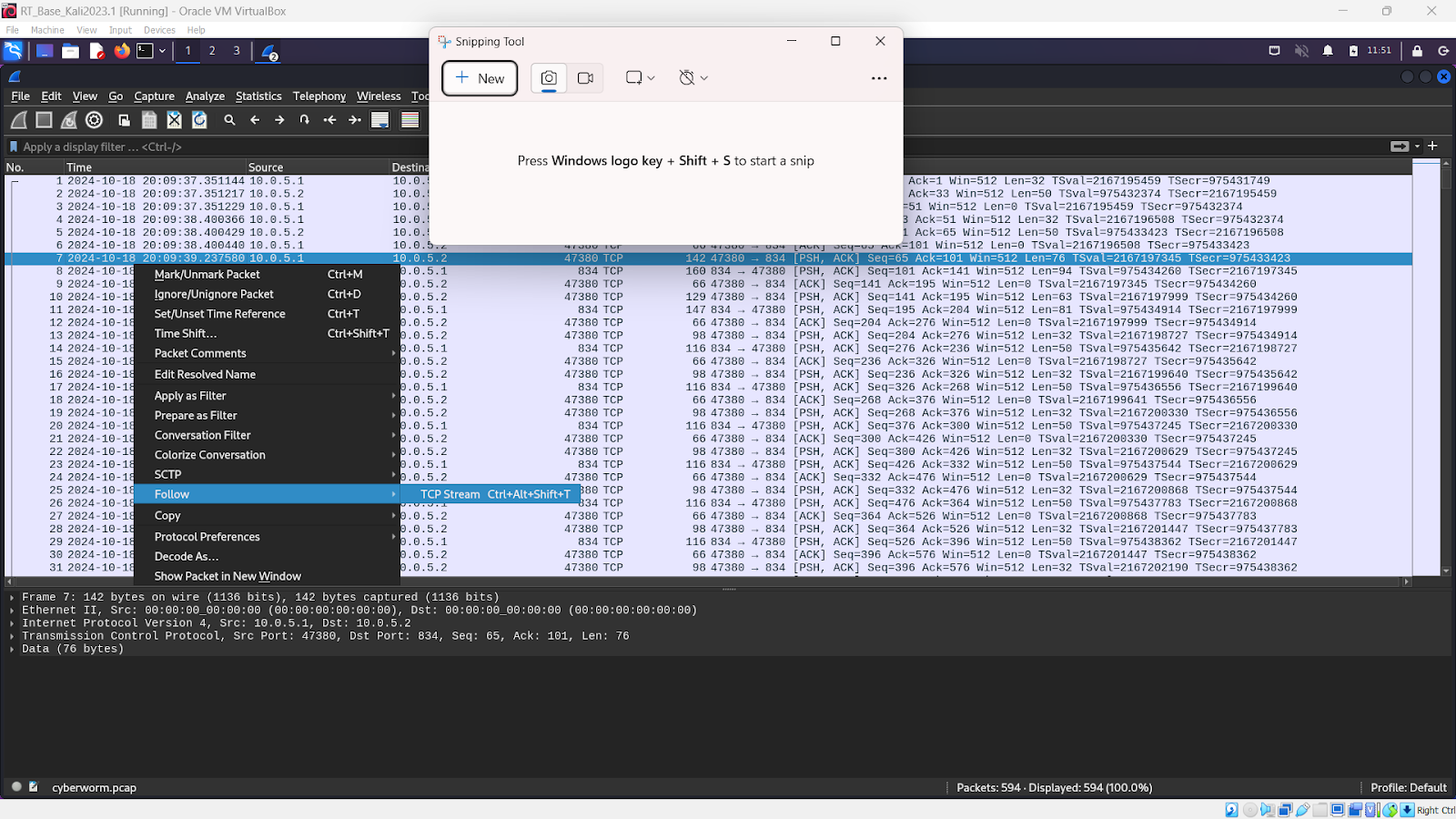

Después de descargar el archivo pcap, vamos a utilizar Wireshark para ver los paquetes capturados.

Con el archivo pcap abierto y revisando el flujo TCP, podemos ver algunos mensajes que indican "Violación de integridad en la región de memoria". Estos mensajes terminan con una letra o un número entre paréntesis. Si los anotamos, podemos encontrar la bandera.

Challenge #5

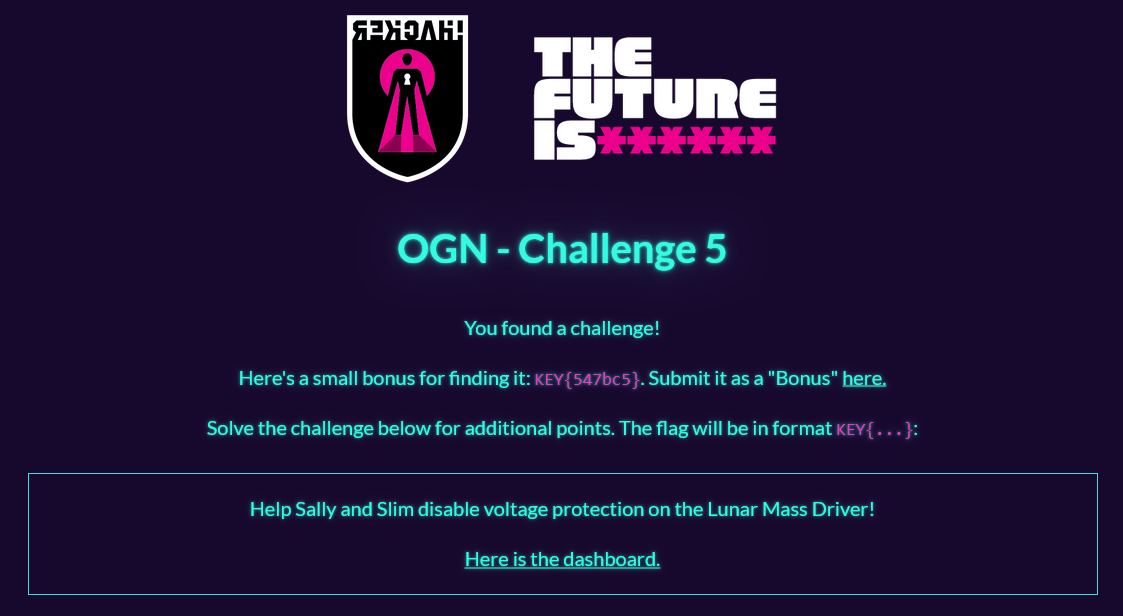

Este desafío se encuentra en la página 58. ¡Ayudemos a Sally y Slim a desactivar la protección de voltaje en el controlador de masa lunar!

Solución:

Nos dirigimos a tficomic.io/LMD para encontrar la bandera adicional y el enlace a un panel para la protección de voltaje en el controlador de masa lunar.

En el panel de control, podemos ver que los controles de seguridad están bloqueados. Si intentamos desactivar la regulación de voltaje con el botón, aparece una advertencia. El botón YES está desactivado.

Al inspeccionar el botón con las herramientas de desarrollo (Mayús+F12), podemos ver la etiqueta "disable="". Activemos el botón eliminando la etiqueta por completo.

Una vez que eliminemos la etiqueta, ¡podemos hacer clic en el botón y obtener nuestra bandera!

Challenge #6

El próximo desafío se puede encontrar en la página 84. Vamos a tener que ver lo que contiene el disco de Wheeler.

Solución:

La URL para conseguir este desafío es tficomic.io/disc, donde también encontramos otra bandera extra.

Lo siguiente que vamos a hacer es descargar la imagen del disco y montarla.

Dentro del directorio de imágenes, podemos acceder a la carpeta STREAM dentro de la carpeta BDMV. Dentro de esta carpeta, podemos abrir el archivo 00000 con cualquier reproductor multimedia para ver un clip corto con la bandera.

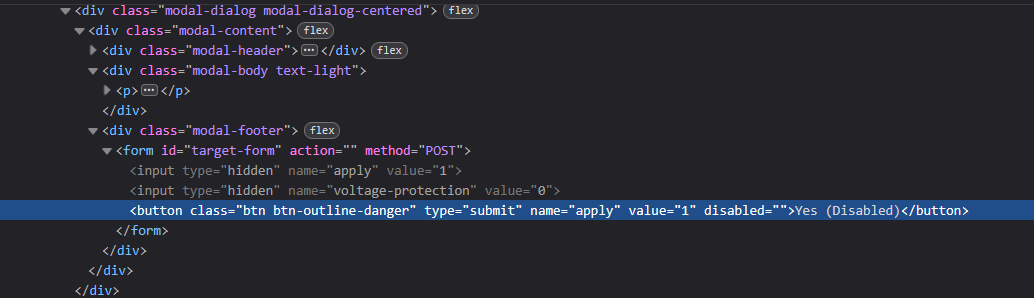

Challenge #7

El último reto se encuentra en la página 88 y está dividido en dos partes: el banco y la tarjeta.

Solución:

Primero, vayamos a la URL tficomic.io/wallet para obtener nuestra bandera de extra. Aquí podemos ver una mejor imagen del código de barras.

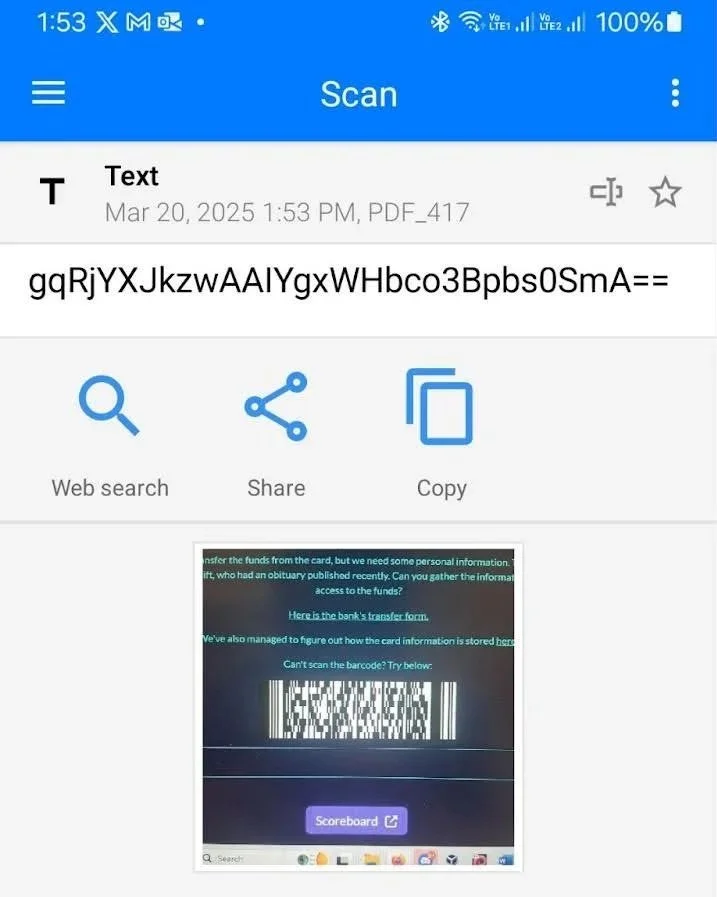

¡Antes de ir al formulario de transferencia del banco escaneemos ese código de barras para ver qué esconde!

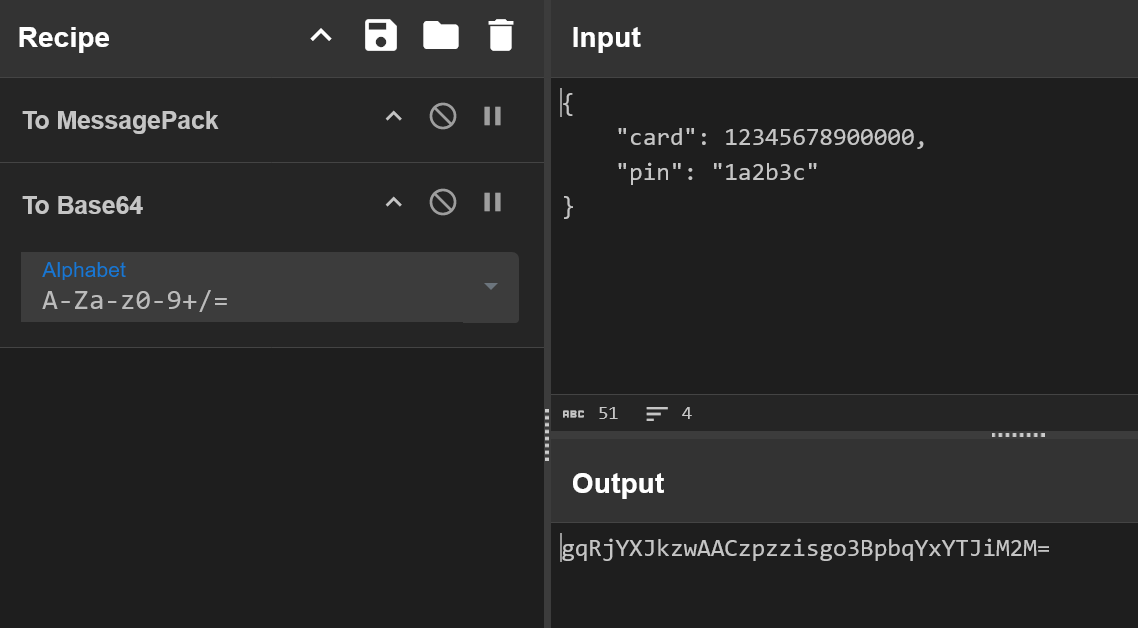

El código de barras tiene un string en base64. En la página del desafío, también vemos una receta de Cyberchef sobre cómo la tarjeta almacena datos: https://challenges2.tficomic.io/ogn-chal7/encoder.py. Para obtener la información de la tarjeta, debemos invertir el proceso. Primero, debemos decodificar la cadena en base64 y luego en MessagePack.

Ahora que tenemos la información de la tarjeta, intentemos realizar la transferencia. Visitamos https://challenges2.tficomic.io/ogn-chal7/ para ingresar el número de cuenta que obtuvimos de la tarjeta. Debido a recientes intentos de fraude, todas las transferencias requieren completar preguntas de seguridad. Para encontrar las respuestas, debemos consultar el obituario de Darius Gift en la página 77.

Tras enviar la información, se solicita el PIN. Podemos usar el PIN de la tarjeta 4760 para realizar la transferencia y obtener la última bandera.